TECH

Bounty campaign e le 50 cripto-truffe più in voga che inquinano Bitcoin Talk

Uno dei modi più comuni in cui le persone possono incappare in truffe sulla criptovaluta è aderendo a una campagna Bounty per la promozione sui social. Le truffe Bounty si verificano quando un team di progetto di criptovaluta, o una società di marketing, dicono di offrire incentivi monetari o di altro tipo come parte di una campagna promozionale sui social. Il truffatore può ripagare gli utenti che partecipano, ma spesso non li paga affatto. In questo caso, l’utente ha lavorato per la criptovaluta senza alcun compenso.

Può anche succedere che i truffatori promuovano una criptovaluta fittizia o non esistente, quindi gli utenti che partecipano alla campagna Bounty non ricevono neanche una moneta reale. In altri casi, i truffatori possono utilizzare i dati personali dei partecipanti al fine di rubare denaro o identità. Per evitare queste truffe, è importante fare ricerche sulla criptovaluta e sulla società che la promuove prima di partecipare a una campagna Bounty, assicurandosi che le monete digitali abbiano un Whitepaper, un responsabile della campagna chiaramente indicato per nome e cognome (niente pseudonimi e nomi fittizi) e che soprattutto ci siano un volume reale di transazioni sicure.

Se non si è sicuri e se le piattaforme per qualunque motivo non ispirano abbastanza fiducia, meglio astenersi perché un’adesione alla leggera può causare la perdita di denaro e l’acquisizione impopria di informazioni personali. Ecco alcune delle principali truffe che si possono incontrare aderendo a una campagna Bounty per la promozione sui social di una criptovaluta (scorri in fondo all’articolo per leggere la lista completa delle 50 cripto-truffe).

- Phishing: i truffatori possono inviare email o messaggi che sembrano provenire da una campagna Bounty legittima, ma in realtà cercano di ottenere informazioni sensibili come password o informazioni personali.

- False campagne: alcuni truffatori creano false campagne Bounty che sembrano ufficiali, ma in realtà non hanno alcun rapporto con la criptovaluta in questione.

- ICO Fraudolente: le campagne Bounty spesso promuovono Initial Coin Offering (ICO), che sono vendite di nuove criptovalute. Tuttavia, alcuni ICO possono essere truffe e gli investitori possono perdere i loro soldi.

- Airdrop Fraudolenti: alcuni truffatori promettono airdrop gratuiti di criptovalute in cambio di una partecipazione alla campagna Bounty. In realtà, i truffatori possono chiedere di fornire informazioni personali o di effettuare un pagamento per ricevere le criptovalute promesse.

- Token non validi: alcuni truffatori possono promuovere token che non esistono, che non sono sul mercato o che non hanno valore, cercando di convincere le persone a investire.

- Pump and Dump: alcuni truffatori cercano di manipolare il prezzo di una criptovaluta attraverso campagne Bounty, promuovendo l’acquisto di grandi quantità di token e poi vendendoli improvvisamente per realizzare un profitto.

In generale, è importante fare attenzione quando si partecipa a una campagna Bounty per la promozione sui social di una criptovaluta. Leggere attentamente le condizioni dell’offerta e del contratto, che deve essere ufficiale e sempre presente, verificare l’autenticità della campagna e non fornire mai informazioni personali o di pagamento a meno che non si sia sicuri che la campagna sia legittima. In caso di dubbio, è meglio evitare di partecipare.

Campagne Bounty sui social media

Le campagne Bounty per la promozione di criptovalute sui social media sono diventate una pratica comune nell’industria delle criptovalute. Queste campagne offrono ai partecipanti una ricompensa in criptovaluta in cambio di una serie di attività di promozione su piattaforme social come Twitter, Instagram, Facebook, Telegram, Reddit e altre. Spesso gli imbrogli viaggiano e vengono organizzati tramite forum come Bitcointalk, dove inizialmente si trovavano occasioni ma dove ormai è facile – certo non per colpa del forum ma di chi lo utilizza – incorrere in colossali fregature. Ci sono infatti diverse possibili truffe cui si può incorrere aderendo a una campagna Bounty per la promozione di criptovalute sui social media. Ecco alcune di queste:

- Promessa di ricompense esagerate: alcune campagne Bounty possono promettere ricompense esagerate per attività relativamente semplici come condividere post sui social media. Queste promesse possono essere allettanti, ma spesso si rivelano essere solo una truffa per attirare le persone a promuovere una criptovaluta di scarso valore o inesistente.

- Criptovalute di scarsa qualità: alcune campagne Bounty promuovono criptovalute di scarsa qualità o che non hanno alcun valore reale sul mercato. Partecipare a queste campagne significa promuovere un prodotto che potrebbe essere inutile o addirittura dannoso per il proprio portafoglio.

- Piattaforme social fittizie: le campagne Bounty possono richiedere la promozione su piattaforme social fittizie, che sono create solo per ingannare i partecipanti. Queste piattaforme possono sembrare reali, ma in realtà sono controllate dai truffatori per sfruttare i partecipanti e avere nomi simili a quelli delle piattaforme più note.

- Scam ICO: molte campagne Bounty sono collegate a Initial Coin Offering (ICO) fraudolenti. Queste ICO possono promettere enormi guadagni, ma in realtà sono solo un’altra forma di truffa. I partecipanti che aderiscono a queste campagne rischiano di perdere i propri fondi investiti.

- Clausole ingiuste: le campagne Bounty possono contenere clausole ingiuste che impediscono ai partecipanti di ricevere le ricompense promesse. Ad esempio, una campagna potrebbe richiedere un numero elevato di condivisioni sui social media, ma poi negare la ricompensa sostenendo che le condivisioni non erano di qualità sufficiente.

Per evitare queste truffe, è importante fare attenzione alle campagne Bounty a cui si partecipa e verificare l’autenticità della criptovaluta promossa. Inoltre, è importante leggere attentamente i termini e le condizioni della campagna e assicurarsi di comprendere le clausole. In generale, è sempre consigliabile fare ricerche approfondite prima di aderire a qualsiasi campagna di promozione di criptovalute sui social media, non fermarsi a qualche articolo celebrativo e nemmeno ai numeri apparentemente elevati di adesioni, interazioni e condivisioni. Anche perché è proprio attraverso le campagne Bounty che molte società sono in grado di gonfiare il loro seguito dietro la promessa di compensi.

Le campagne bounty per la promozione sui social di criptovalute sono comunque diventate sempre più popolari negli ultimi anni. Ecco, tuttavia, altri aspetti da tenere in considerazione prima di tuffarsi in queste forme di presunto investimento:

- Scambio di criptovalute fraudolente: alcuni bounty manager chiedono ai partecipanti di creare un account su uno specifico scambio di criptovalute e di condividere un link di riferimento. Tuttavia, alcuni di questi scambi potrebbero essere fraudolenti e i partecipanti potrebbero perdere i propri fondi.

- Truffe con il wallet della criptovaluta: alcuni bounty manager chiedono ai partecipanti di creare un wallet per una specifica criptovaluta e di condividere l’indirizzo del wallet. Tuttavia, alcuni di questi portafogli digitali potrebbero essere fraudolenti e i partecipanti potrebbero perdere i propri fondi.

- Campagne bounty false: alcune truffe consistono nell’organizzazione di una campagna bounty falsa per una criptovaluta che non esiste. I partecipanti potrebbero essere invitati a fare diversi compiti, come la promozione sui social, ma non riceveranno mai la ricompensa promessa.

- Social engineering e utilizzo di bot: i truffatori potrebbero cercare di convincere i partecipanti a condividere informazioni personali o a cliccare su link fraudolenti, utilizzando tecniche di social engineering.

- Promesse di ricompense eccessive: alcune campagne bounty potrebbero promettere ricompense eccessive per compiti semplici come la promozione sui social, il che potrebbe essere troppo bello per essere vero. In alcuni casi, la promessa di una ricompensa così elevata potrebbe essere una truffa.

In generale, è importante che i partecipanti a una campagna bounty per la promozione sui social di una criptovaluta facciano attenzione e verifichino sempre la reputazione dell’organizzazione che organizza la campagna e l’autenticità della criptovaluta, che deve avere un valore chiaro, riconoscibile e reale. Le criptovalute che non riescono neppure a raggiungere il tetto di un dollaro (o un euro) sono spesso concepite con il solo fine di arricchire i creatori, perché molto difficilmente acquisteranno valore in fase di lancio e saranno in grado di generare guadagni per gli investitori. Inoltre, dovrebbero evitare di condividere informazioni personali, di cliccare su link sospetti e di compilare moduli con troppa leggerezza.

La lista delle Top 50 cripto-truffe

Ecco dunque la lista delle top 50 truffe cui si può incorrere aderendo a una campagna bounty per la promozione sui social di una criptovaluta:

- Scambio di criptovalute fraudolente

- Truffe con il wallet della criptovaluta

- Campagne bounty false

- Social engineering

- Promesse di ricompense eccessive

- Richiesta di pagamenti iniziali

- Falsi airdrop

- Airdrop che richiedono un pagamento iniziale

- Schema ponzi

- Progetti fraudolenti

- ICO e IDO fraudolente

- Telegram phishing

- Truffe con il bot Telegram

- Scam con i wallet hardware

- Ransomware

- Cryptojacking

- Mining fraudolento

- Scam con i segnali di trading

- Truffe con i robot di trading

- Truffe con i contratti intelligenti

- Truffe con i programmi di affiliazione

- Phishing sui social media

- Truffe di phishing tramite email

- Truffe con le criptovalute sugli e-commerce

- Scam su Telegram per la raccolta di fondi

- Scam con i bounty di pre-registrazione

- Scam con i bounty di referral

- Truffe con la vendita di token falsi

- Truffe con i token exchange

- Scam con i sistemi di gestione del portafoglio

- Truffe con le app mobile di criptovalute

- Truffe con i programmi di ricompense

- Scam con i social media bot

- Scam con i bot di telegram per la promozione sui social

- Truffe con i gruppi Telegram di segnali di trading

- Scam con i gruppi Telegram di pump and dump

- Truffe con i gruppi Telegram di crypto VIP

- Truffe con le chat di trading su WhatsApp

- Scam con le chat di gruppo di trading su Facebook

- Scam con le chat di gruppo di trading su Telegram

- Truffe con le app di trading automatico

- Truffe con i segnali di trading su Instagram

- Truffe con i bot di trading su Twitter

- Truffe con i gruppi di trading su Reddit

- Truffe con le app di trading social

- Truffe con i portafogli di trading

- Truffe con i robot di trading di criptovalute

- Scam con i programmi di scambio di criptovalute

- Truffe con le app di scambio di criptovalute

- Truffe con i programmi di formazione di trading di criptovalute

TECH

Ecco come l’IA vede i politici italiani

L’Intelligenza artificiale non è nuova a svarioni. Ne abbiamo raccontati alcuni in questo articolo, dove abbiamo parlato dello stress-test con cui abbiamo provato a mettere l’IA davanti ai suoi limiti. Questa volta, invece, abbiamo domandato a un generatore di immagini come vede i politici italiani. Ne è uscita fuori una serie di ritratti verosimili e a tratti esilaranti.

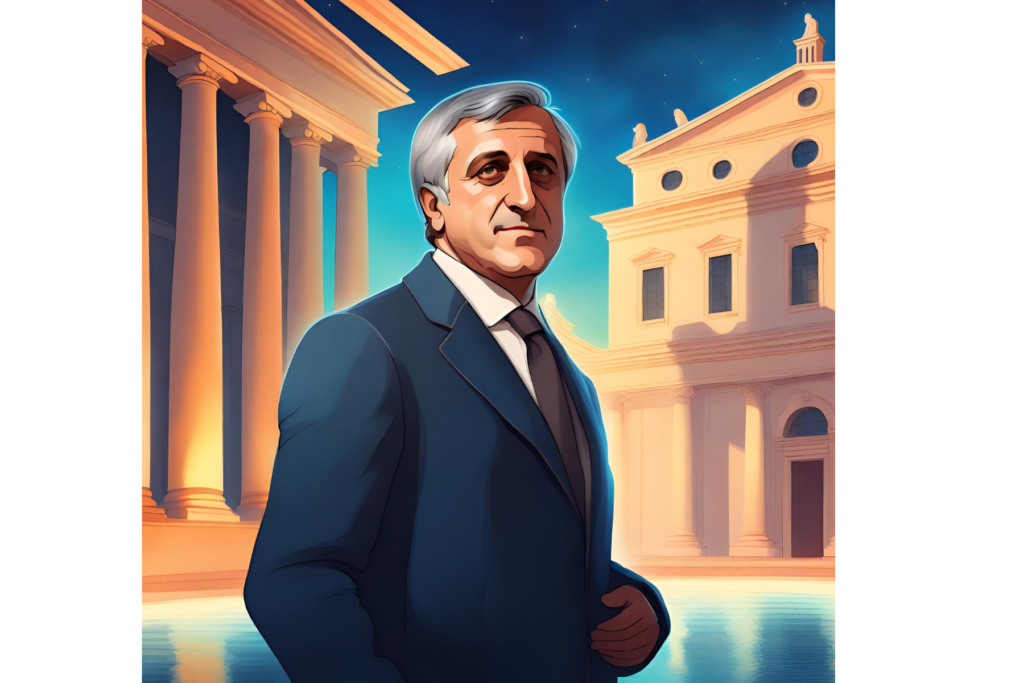

Il ministro degli Esteri Antonio Tajani secondo l’IA

Antonio Tajani. Nel ritratto fatto dall’Intelligenza Artificiale, spariscono i tratti somatici reali ma rimane la riconoscibilità del personaggio grazie a particolari come il taglio di capelli e il modo di vestire. Il ministro degli Esteri è quasi dentro uno specchio d’acqua, attorniato dalle colonne di un edificio classico e da quella che sembra una Chiesa.

Il ritratto che l’IA fa della premier Giorgia Meloni

Nessuna somiglianza, invece, per Giorgia Meloni o, meglio, per l’idea che ne ha l’Intelligenza Artificiale. La giovane che dovrebbe corrispondere a lei guarda l’obiettivo per uno scatto dal sapore veneziano, anche se più che la premier italiana sembra ritrarre l’attrice Anne Murphy. Alcuni particolari, tuttavia, fanno pensare all’esponente di FdI, come gli orecchini a goccia o lo scialle morbido dai toni pastello.

Matteo Renzi nella sua Firenze nello “scatto” immaginario generato dall’IA

Matteo Renzi o, meglio, l’idea che si è fatta di lui l’Intelligenza Artificiale, è invece ritratto nella sua Firenze. Anche qui più che i tratti somatici sono i particolari riconoscibili a farla da padrone, e infatti l’esponente di Italia Viva – Renew Europe è ritratto con la classica camicia col colletto sbottonato e con le tempie imbiancate.

Un Matteo Salvini irriconoscibile quello rappresentato dall’IA

L’altro Matteo, Salvini, sarebbe invece irriconoscibile se non fosse per il pizzetto e per l’evocativo Ponte sullo Stretto che si staglia sullo sfondo. Il ministro alle Infrastrutture nel ritratto che ne fa l’Intelligenza Artificiale appare con gli occhi azzurri, appesantito e con lo sguardo perso nel vuoto.

L’unico Conte che l’IA sembra conoscere è Antonio, l’allenatore di calcio

Giuseppe Conte, invece, come direbbe un agguerrito direttore, “non esiste”. L’Intelligenza artificiale ne fa un ritratto alquanto esilarante e sembra scambiarlo con un altro Conte, l’allenatore Antonio. Unica concessione: le stelle del partito, che spiccano – enormi – come nella reclame di una famosa marca di biscotti.

TECH

Pasticcio Ue

sull’AI Act

Il 13 marzo 2024 il Parlamento europeo ha approvato l’AI Act. Cosa cambierà? Secondo gli avvocati Lydia Mendola, Luca Tormen e Francesca Ellena, l’iter legislativo in realtà non è ancora completo e per la sua piena applicabilità ci vorranno alcuni anni, con la conseguenza che la norma nasca obsoleta.

“Il testo dell’AI Act – affermano gli avvocati – è tuttora soggetto a un controllo finale e manca l’approvazione del Consiglio europeo. Anche i tempi di entrata in vigore degli obblighi e delle sanzioni previsti dal testo di legge non sono immediati, posto che l’AI Act entrerà in vigore 20 giorni dopo la pubblicazione nella Gazzetta ufficiale e sarà pienamente applicabile solo 24 mesi dopo la sua entrata in vigore, ad eccezione di alcune previsioni che prevedono tempistiche ancora più lunghe: le previsioni sulle applicazioni AI vietate (6 mesi dopo la data di entrata in vigore); le previsioni sui codici di condotta (9 mesi dopo l’entrata in vigore); le regole AI di portata generale, compresa la governance (12 mesi dopo l’entrata in vigore) e gli obblighi per i sistemi AI ad alto rischio (36 mesi dopo l’entrata in vigore). E proprio questa scaletta temporale ha sollevato alcuni commenti negativi, perché la norma rischierebbe di nascere obsoleta.”

Chi sono i destinatari del Regolamento?

“Sono gli sviluppatori/fornitori (providers), i distributori, i produttori, gli importatori di sistemi di intelligenza artificiale, anche con sede fuori dall’Unione europea purché utilizzino dati di soggetti residenti nel territorio europeo o offrano servizi a questi ultimi (si parla di efficacia extra-territoriale del Regolamento). Ci sono poi previsioni anche per gli utilizzatori (deployers) di sistemi di intelligenza artificiale.”

Quali sono gli obblighi di natura tecnica in capo ai soggetti interessati?

“Essenzialmente, la maggior parte degli obblighi sono posti a carico dei provider di sistemi di AI. Ad esempio, sono i provider di sistemi di general purpose AI a dover soddisfare gli obblighi di disclosure previsti dal Regolamento (e.g. pubblicazione dei contenuti usati per il training per le verifiche copyright, messa disposizione di documentazione tecnica e istruzioni per l’uso), così come sono i provider di sistemi di AI ad alto rischio a dover condurre valutazioni di rischio, assicurare supervisione umana dei sistemi e gestire le richieste di informazioni dei cittadini. Le sanzioni previste per Il mancato rispetto di questa normativa sono significative. A seconda della gravità della violazione, è infatti previsto che le sanzioni varino in un range tra 10 e 40 milioni di euro o tra il 2% e il 7% del fatturato annuo globale dell’azienda.”

TECH

Amazon umanizza Alexa per l’8 marzo

Ogni giorno Alexa – l’assistente vocale di Amazon – riceve diverse richieste e a quanto pare anche insulti. Un’indagine condotta nell’ambito di una partnership con ActionAid racconta che in molti oltre a interrogarla la fanno diventare bersaglio di frasi poco gradevoli. E, per quanto Alexa sia un oggetto inanimato privo di identità e coscienza, Amazon ha pensato di approfittare della ricorrenza dell’8 marzo per “farla rispondere alle offese”. Un’idea che a detta della Big Tech contribuirà ad arginare la violenza verbale contro le donne.

“Si parla di violenza verbale – dicono i promotori dell’iniziativa – quando gli attacchi rivolti a una persona diventano regolari e sistematici. La violenza verbale può essere agita nella sfera pubblica (in cui è compreso anche lo spazio online) e privata e può includere atteggiamenti umilianti, ridicolizzanti, uso di parolacce, insulti e minacce nei confronti della vittima e dei suoi cari, ma può avere come oggetto anche religione, cultura, lingua, orientamento sessuale della vittima. A seconda delle aree emotivamente più sensibili della vittima, l’autore di violenza sceglie consapevolmente quale argomento utilizzare per agire violenza”.

Da qui, l’idea di permettere ad Alexa di “rispondere” agli insulti. Succederà a partire da oggi, 8 marzo, quando “Alexa risponderà a tono”, fanno sapere da Amazon , “sottolineando come la violenza verbale sia in grado di lasciare un’impronta su chi ne diventa oggetto“. Non solo: pronunciando le parole “Alexa, dì la tua”, partiranno dei messaggi preimpostati per “ascoltare informazioni e approfondimenti legati al fenomeno della violenza”.

TECH

L’orrore dentro Gaza e la tecnologia omicida. Così l’IA fabbrica 100 obiettivi militari al giorno

L’uso dell’intelligenza artificiale in campo militare sta sollevando importanti questioni etiche, a partire dall’utilizzo da parte di Israele nei raid. Prima dell’utilizzo dell’IA nei conflitti, aveva spiegato lo scorso anno in una intervista ad Ynet il capo del personale delle Idf Aviv Kochavi, gli obiettivi militari generati erano circa 50 all’anno. Adesso si arriva senza difficoltà a 100 obiettivi militari al giorno. Questo aumento esponenziale e questo utilizzo fuori controllo della tecnologia sono la causa, rileva Lorenzo Forlani dalle colonne del Fatto Quotidiano, di una vera e propria “fabbrica di omicidi di massa“.

L’IA è uno strumento potente per la generazione di obiettivi militari sfruttato dalle intelligence di tutto il mondo. Attraverso complessi algoritmi di riconoscimento delle immagini e di analisi dei dati, i sistemi basati sull’Intelligenza Artificiale possono identificare in modo rapido e preciso possibili bersagli. Grazie alla loro rapidità di elaborazione, questi algoritmi possono generare una quantità impressionante di obiettivi militarmente sensibili ogni giorno. E’ chiaro, però, che l’IA non è in grado di tenere conto – né mai lo sarà – dei risvolti etici, di comprendere quali siano i risultati degli attacchi e di considerare i danni gravissimi e spesso letali che si infliggono a intere popolazioni.

L’uso dell’IA nella generazione di obiettivi militari solleva infatti preoccupazioni legate alla responsabilità e all’impatto umanitario. Le decisioni relative all’utilizzo di obiettivi militari generati tramite IA richiedono un’adeguata ponderazione delle conseguenze e delle implicazioni reali. Mentre l’IA può fornire informazioni utili per guidare le operazioni militari o prevenirle, la decisione di agire deve ancora appartenere agli esseri umani, in modo da garantire il rispetto per i diritti umani e dei trattati internazionali e la sicurezza dei civili.